CMMC 101

防衛総省(DoD)が全ての契約業者に必要とする新しいサイバーセキュリティフレームワークの基本についてのガイド

CMMCの基本事項

本ガイドは、サイバーセキュリティ成熟度モデル認証 (CMMC) 評価の準備に関し、ガイダンスをご提供することを目的としております。CMMCとは、米国国防総省(DoD)の新たなフレームワークの一つで、防衛産業基盤のサイバーセキュリティ成熟度に関し、米国国防総省(DoD)に何らかの保証を与える一手段として使用されます。本ガイドには、以下のトピックスが含まれています:

- CMMCとは?

- 誰がCMMCを必要とするのでしょうか?

- CMMCのレベルは何によって決まりますか?

- 何をすればいいのでしょうか?

- データ類型の考慮事項

CMMC コンプライアンス

始めよう

CMMCとは?

CMMCとは、保護対象となる防衛情報 (Covered Defense Information - CDI) を保護するために、米国防衛産業基盤 (Defense Industrial Base - DIB) 全体にサイバーセキュリティを実装するために設計された規準です。CMMCは、連邦契約情報(Federal Contract Information - FCI)及び管理対象非機密情報(Controlled Unclassified Information - CUI)を保護する目的で策定されました。防衛産業基盤(DIB)とは、契約履行の一環として米国国防総省(Department of Defense - DoD)に製品またはサービスを提供する300,000社を超える商業契約業者から構成されている組織です。

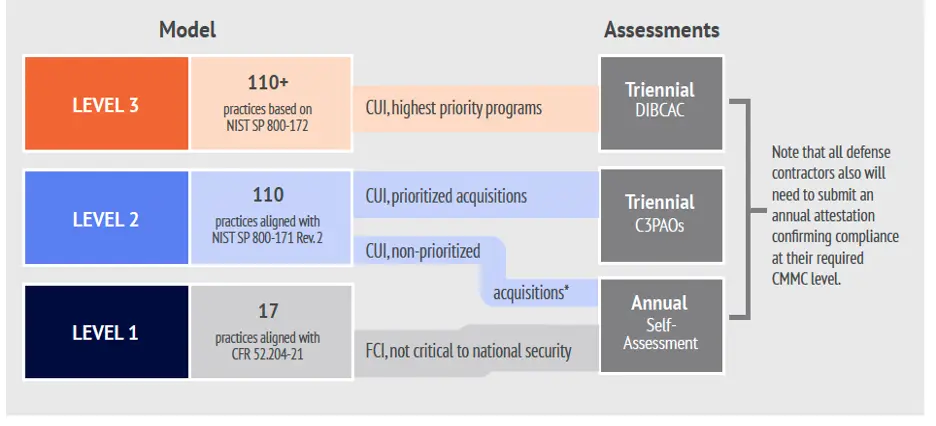

CMMCプログラムは、注意して取り扱う必要のある非機密情報の適切な管理に関し、防衛産業基盤(DIB)構成員業者の能力を検証することを目的としています。契約業者の能力は、CMMCセキュリティ制御フレームワークを基に検証されます。そして、CMMCフレームワークは、成熟度レベルにより3段階に分けられています。各成熟度レベル(1~3)には、セキュリティ及びプライバシー管理のために指定された要件が割り当てられており、各契約者は、自己の該当するレベル要件を満たさなければなりません。

現在CMMCフレームワークは、米国国立標準技術研究所特別出版物 800-171(NIST SP 800-171)の110のセキュリティコントロールに含まれている管理要件と技術要件で構成されています。これらのコントロールは、以下の14のコントロールファミリーに分類されています:

| ・アクセス管理(AC) | ・記録媒体の保護(MP) |

| ・意識向上およびトレーニング(AT) | ・人的セキュリティ(PS) |

| ・監査および責任追跡性(AU) | ・物理的保護(PE) |

| ・構成管理(CM) | ・リスクアセスメント(RA) |

| ・識別および認証(IA) | ・セキュリティ評価(SA) |

| ・インシデント対応(IR) | ・システム・通信の保護(SC) |

| ・メンテナンス・保守(MA) | ・システム・情報の完全性(SI) |

誰がCMMCを必要とするのでしょうか?

2017年以降、市販品(Commercial Off the Shelf - COTS)の取得を除く全ての米国防総省との契約には、防衛連邦調達規則補足(Department of Defense Acquisition Regulation Supplement - DFARS)の契約条項252.204-7012や保護対象防衛情報の保護及びサイバー 事案報告が含まれています。さらに、この条項は、保護対象防衛情報(CDI)に関わる業務を遂行したり、運用上重要なサポートを行う下請契約にも含められなければなりません。この条項では、すべての契約/下請業者が米国国立標準技術研究所特別出版物 800-171(NIST SP 800-171)に規定されているセキュリティ制御の要件を実装することを要求しています。これらの要件は、CMMCレベル2で評価される事柄と同じものです。

これまでは防衛連邦調達規則補足(DFARS) 条項 252.204-7012により、防衛産業基盤(DIB)の契約業者はこれらの要件を満たしていることを自己証明することが許されてきました。しかしながら、契約にこの条項が追加された後、2年間にわたる議会調査が行われた結果、必要な要件を満たしている防衛産業基盤(DIB)の契約業者は殆どいない事が明らかになりました。これにより、防衛連邦調達規則補足(DFARS) 252.204-7019、7020及び7021の条項が新たに制定され、防衛連邦調達規則補足(DFARS) 252.204-7019及び7020 の条項により、評価要件と評価方法が規定されました。その一方、防衛連邦調達規則補足(DFARS)252.204-7021では、その他の条項の実施を確実にするフレームワークの設置を要求しています。

防衛連邦調達規則補足(DFARS) 252.204-7021の条項は、国防総省(DoD)との契約に、早ければ2024年第1四半期にも契約締結条件として組み込まれ始めるでしょう。 この条項は、最終的には米国防総省によって発行される全ての契約書に、そしておそらくその直後、他の政府機関によって発行される全ての契約書に組み込まれることになるでしょう。

この契約条項により、契約発行機関は防衛産業基盤(DIB)契約業者に対し、条項内で指定されたCMMC成熟度レベルの保有及び維持を要求することができるようになります。認定レベル要件は、契約履行の一環として提供または作成されるデータの重要性と機密性によって決定されます。

CMMCのレベルは何によって決まりますか?

元請契約または下請契約に、防衛連邦調達規則補足(DFARS) 252.204-7021条項が含まれることになるでしょう。そして、この契約条項により、契約締結以前に業者が達成しなければならない最小CMMC成熟度レベルが決定づけられます。

連邦契約情報(Federal Contract Information - FCI)の移送・作成を行うだけの国防総省との契約では、契約業者はCMMCフレームワークで指定された17のセキュリティコントロールの準拠を自己証明することを通じて、CMMC成熟度レベル1認定を取得する必要があります。要件を満たしていると自己証明しても実装していない契約業者は、深刻な結果を招く危険があります。

連邦契約情報(CUI)を移送・作成する国防総省との契約、または防衛連邦調達規則補足(DFARS) 252.204-7012条項を含む国防総省との契約では、契約業者がCMMC成熟度レベル2認定を取得するために、CMMCフレームワークの110項目全てのセキュリティコントロールを満たすことが要求されます。この成熟度レベル2では、契約業者は、該当するセキュリティコントロールへの準拠を検証するために、CMMCサードパーティ(第三者の)評価機関(C3PAO) からの評価を受ける必要があります。

Source: DoD CIO Website

成熟度レベル1とは何ですか?

CMMC成熟度レベル1は、CMMCで求められる3段階のレベルの内、最も低いものです。それ故に、基礎レベルと規定されています。レベル1では、以下の6つのCMMCセキュリティ群から抽出された15個のセキュリティコントロールの基本的なサイバーセキュリティの実施を要求しています。

| ・アクセス管理(AC) | ・物理的保護(PE) |

| ・識別および認証(IA) | ・システム・通信の保護(SC) |

| ・記録媒体の保護(MP) | ・システム・情報の完全性(SI) |

成熟度レベル2とは何ですか?

成熟度レベル2は、防衛産業基盤(DIB)内で、以下のデータ類型を取り扱ったり処理をしたりする権利を与えます。

- 管理対象非機密情報(Controlled Unclassified Information - CUI)/ 保護対象防衛情報(Covered Defense Information - CDI)

- 管理対象技術情報 (Controlled Technical Information - CTI)

- 国際武器取引規則(International Traffic in Arms Regulations - ITAR)データ

防衛産業基盤(DIB)企業の多くは、レベル2の要件を満たすことを要求されるでしょう。レベル2では、CMMCの部分である14全ての領域をカバーします。その14領域内には、110のプラクティスが伴われます。

成熟度レベル3とは何ですか?

レベル 1 と 2 ですべて同じ情報を扱う DIB エンティティは、その契約の性質が国家安全保障上重要であるため、成熟度レベル 3 を達成する必要があります。CMMC レベル 3 では、NIST SP 800-172 にある 24 の追加管理が必要になります。 また、事業体はレベル 3 で認証する前に、まずレベル 2 で認証されている必要があります。CMMC レベル 3 を満たすための要件は契約によって決定されます。 現時点では、この要件を満たす必要性については他にガイダンスはありません。

何をすればいいのでしょうか?

CMMCフレームワークの各成熟度レベルには、異なる管理要件があります。これらの管理要件に重複しているものはなく、互いに築き上げていく関係にあります。契約者のサイバーセキュリティの成熟度レベルが上がっても、低い成熟度レベルで実装されていた以前の管理を変更する必要はありません。各成熟度レベルにおいて、方針を作成し、管理を実装するという手順は同じパターンです。

- CMMCの評価範囲決め

- 実装される管理を概説する方針と手順の作成

- 方針と手順に概要が記載されている管理要件の実装

- 自己評価の実行

- 第三者評価(要求された場合)

- 継続的なサイバーセキュリティ及びデータプライバシープログラムの管理体制

データ類型の考慮事項

セキュリティ及びデータ保護の管理において、管理を実施するには、現実に費用を発生させます。法外な費用を生じさせ得る管理の実施に対し、「包括的発生」を避けるために、どこに管理を実施しなければならないかを組織が理解することは、財政的観点から重要です。これには、各データ類型に関する考慮事項が役立ちます。

管理対象非機密情報CONTROLLED UNCLASSIFIED INFORMATION (CUI)

”もしCUIデータとは何か確信がない場合は、是非CUIに関するアメリカ政府当局の出どころであるUS Archive’s CUI Registry (https://www.archives.gov/cui/registry/category-list)を閲覧してください。しかしながら、すべての情報がCUIなってしまわぬよう、Executive Order 13556のSection3(b)では、「情報がCUIに当たるかどうか強い懸念がある場合には、CUIには当たらないものとする。」と述べられています。

DFARS 252.204-7012では、情報の紛失や誤用、あるいは不正なアクセスや改変がなされる結果や蓋然性に比例した「適切な」保護手段を講じることで、CUIを保護する必要性を規定しています。このDFARSの条項では、全ての「該当する契約者の情報システム」がNIST SP 800-171を順守することを要求しています。

- 該当する契約者の情報システム(CCIS)とは、契約者によって、または契約者のために所有または実施され、また「該当する防衛情報」を処理、保存、伝送する非機密情報システムのことです。

- 該当する防衛情報(CDI)とは、非機密の「管理対象技術情報」、もしくは機密データ登録で述べられている他の情報を指します。

- 管理対象技術情報(CTI)とは、アクセス、使用、複製、改変、実施、表示、リリース、開示、あるいは散布に関し管理の対象となる、軍用もしくは宇宙用の技術情報を指します。

技術情報の例としては以下のものなどが上げられます(が、以下のものに限りません)。

- リサーチ及びエンジニアリングデータ

- エンジニアリング図面

- 関連するリスト、仕様書、スタンダード、プロセスシート、マニュアル、技術レポート、技術指令書、カタログアイテム証明書、データセット、研究書、分析書、およびそれらに類する情報、

- コードやソースコードを実行できるコンピューターソフトウェア

NIST SP 800-171では、CUIを保存、伝送、および・または処理する私企業に対し、CUIの秘匿性を保護するよう要求しています。NIST SP 800-171でのCUIの要求事項は、NIST SP 800-53 モデレートベースライン管理と直接リンクしており、政府/国防総省の契約者と締結された契約もしくは他の合意における他方当事者である政府の代理人によって使用されることが想定されています。

連邦契約情報 (FCI)

連邦契約情報(FCI)は、非常に広範囲のデータ類型区分です。連邦調達規則(FAR)の52.204-21で規定されている 該当する契約者情報システムの基本的なセーフガードでは、15個のサイバーセキュリティの要求が定められています。これらの要求事項がサイバーセキュリティ成熟度モデル認証 (CMMC)レベル1の実施基礎となっています。さらにNIST SP 800-171から2個のサイバーセキュリティの要求が追加されています。(合計17個のサイバーセキュリティの要件が求められていいます。)

連邦調達規則(FAR) 52.204-21によると、連邦契約情報(FCI)は、「公にリリースされることを意図されていない情報であって、製品やサービスを政府のために開発したり配送するという契約のもと、政府によって供給された、もしくは政府のために策定れた情報である。しかし、政府によって(公のウエッブサイト上などの)公に供給された情報や、(例えば支払いをなすために必要な)単純な取引上の情報は含まない。」と定義付けられています。

連邦契約情報(FCI)は、以下のようないかなるコミュニケーションや表現も含みます。

- 事実

- データ

- 意見

連邦契約情報(FCI)は以下のような様々な媒体や方法をも含みます。

- 文字によるもの

- 数字によるもの

- グラフによるもの

- グラフによるもの

- 図によるもの

- 言語によるもの

- 映像によるもの

知的財産 (IP)

契約者にとって、全てのIP(知的財産)が同等の価値を持つわけではありません。ですから、組織の持つIPを適切に保護するため、データの分類表を作成することが重要になってきます。データの分類表を作成することにより、組織としては、さほど厳重なセキュリティ保護を必要としない価値の低いIPよりも、ビジネスモデルの実行可能性に不可欠な「重要資産」であるIP管理を優先することができるのです。

世界貿易機関(WTO)によれば、IPは様々な方法で定義されています。

- 著作権およびそれに関連する権利(例:文学や芸術作品など)

- 産業財産:

- 商標(トレードマーク)

- 特許権

- 意匠

- 企業秘密

輸出管理がなされているデータ

15連邦規則集(CFR)730-774輸出監督規則(Export Administration Regulations - EAR)によると、アメリカ商務省は、15 CFR § 730-774で、「二重使用」のアイテムの輸出を管理しています。輸出監督規則(EAR)アイテムは、技術データや技術補助を含む製品やそれに関連したテクノロジーを含んでおり、それらは商業目的のためにデザインされたものですが、軍事運用もされ得るものです。

一般的に商務省規制品目リスト(CCL)と呼ばれるものですが、EAR規制品のリストがあります。CCLは該当するアイテムを幅広い10のカテゴリーに分類しています。

- 核物質、施設、装置及び種々の品目

- 材料、化学物質、微生物及び毒素

- 材料加工

- エレクトロニクス(電気製品)

- コンピューター

- 通信及び情報セキュリティ

- レーザー及びセンサー

- ナビゲーション及びアビオニクス

- 海洋関連

- 促進装置、衛星及び関連装置等

輸出監督規則(EAR)は広範囲の分類をカバーしています。

- 「技術データ」は以下のような形式をとる場合もあります。

- 設計図

- 計画

- 図形

- モデル

- 公式

- 表

- エンジニアリングデザイン及びエンジニアリングスペック

- マニュアル及び指示書

- 「技術補助」は以下のような形式をとる場合もあります。

- 指示書

- 技術訓練

- コンサルティングサービス

輸出監督規則(EAR)では、特定の国に対する制限も規定されています。

- D:1(国家安全保障)

- D:2(核物質)

- D:3(科学及び生物)

- D:4(ミサイルテクノロジー)

- D:5(アメリカ武器の輸出禁止国)

- E:1(テロ支援国家)

- E:2(一方的輸出禁止)

重要なインフラ情報 (CII)

2002(6 U.S.C. 131(3))の重要インフラ情報法のSection 671(3)では、重要インフラ情報(CII)を、慣習的に公にされておらず、重要インフラもしくは保護されたシステムの安全性に関わる情報と定義付けています。

- 物理的あるいはコンピューター上での攻撃もしくはそれらに類似する行為(いかなる種類のコミュニケーションやデータ移送システムに対する悪用や不正なアクセスを含む)により、重要インフラもしくは保護されているシステムに対する実際の、蓋然性のある、もしくは脅威となる妨害、攻撃、損傷、無能力化であり、それらが、連邦法や州法あるいは地域の法律に抵触し、合衆国内での州際通商を害し、あるいは公の健康や安全を脅かすもの。

- 安全性テスト、リスク評価、リスク管理計画やリスク監視といった、重要インフラや保護されたシステムの脆弱性に対する、計画されたもしくは過去の評価、予想、推定を含む、重要インフラや保護されたシステムの妨害、損傷、無力化等に対抗する能力。

- 妨害や損傷、無効化などに関係する範囲内において、修理、回復、再構築、保険や連続性を含む、重要インフラもしくは保護されたシステムに関する計画されたもしくは過去の運用問題もしくは解決策。